E-mentor nr 2 (29) / 2009

Spis treści artykułu

- Wprowadzenie

- Internet

- Bezpieczeństwo transakcji internetowych

- E-podpis

- Podsumowanie

- Bibliografia

- Netografia

Informacje o autorach

Przypisy

1 J. Przybysz, Internet w komunikacji marketingowej małych i średnich przedsiębiorstw, [w:] T. Łuczka (red.), Małe i Średnie przedsiębiorstwa - szkice o współczesnej przedsiębiorczości, Wydawnictwo Politechniki Poznańskiej, Poznań 2007, wyd. 2., s. 212-214.

2 T. Łuczka, Rola Internetu w rozwoju małych i średnich przedsiębiorstw, [w:] Mikrofirma 2008 - Uwarunkowania rynkowe rozwoju mikro i małych przedsiębiorstw, "Ekonomika i Organizacja Przedsiębiorstwa" 2008, nr specjalny, s. 52.

3 Tamże, s. 52-54.

4 Webankieta, http://webankieta.pl/handel_elektroniczny_w_msp, [19.02.2009].

5 W ankiecie zostało wytłumaczone pojęcie MSP i scharakteryzowane przykładowe przedsiębiorstwo należące do tego sektora, tak aby badany miał pewność, jakich przedsiębiorstw dotyczy ankieta.

6 Varico, http://www.varico.com/www/index.php/publisher/articleview/action/view/frmArticleID/13237/?page=news, [19.02.2009].

7 Np. Ustawa o VAT, Ustawa o podpisie elektronicznym, Rozporządzenie Rady Ministrów z 7 sierpnia 2002 r., Rozporządzenie Ministra Finansów z 14 lipca 2005 r.

8 A. Grzybowska, T. Wojciechowski, EasySign - łatwiejszy e-podpis w SAP, www.bcc.com.pl/akademia, [19.02.2009].

9 Lista CRL (Certificate Revocation List) to lista certyfikatów unieważnionych, publikowana przez wystawcę certyfikatów CA.

10 Synetrix, http://www.synetrix.pl/docs/sxPEobowiazek.pdf, [19.02.2009].

11 Infor, http://www.podpis.infor.pl, [19.02.2009].

12 Signet, http://www.signet.pl/pomoc/pki.html, [19.02.2009].

13 Szerzej na ten temat: Banking, insurance & capital markets. Zabezpiecz swoją infrastrukturę IT i wykorzystaj potencjał drzemiący w technologii PKI, Comarch, http://www.comarch.pl/r/res/fin/documents/folders/PL/Comarch_PKI_PL.pdf, [19.02.2009].

14 Tamże.

15 M. Tabor, e-Podpis na 100%, "Computerworld", 13.05.2008 r., s. 29.

16 E. Matuszewska, Zakup tylko jednego e-podpisu to ryzyko dla firm, "Gazeta Prawna", 19.09.2008, s. 10-11.

17 Szerzej na ten temat: P. Stępniewski, Pomysł na e-biznes - oglądaj świat z góry, "Gazeta MSP" 2008, nr 12(80), s. 30-31.

18 Szerzej na ten temat: Euro-Label, www.euro-label.com, [19.02.2008].

Wykorzystanie narzędzi gospodarki elektronicznej w działalności przedsiębiorstw z sektora MSP

Izabela Malanowska, Adam Koliński

Wprowadzenie

W niniejszym opracowaniu przedstawiono wyniki badań dotyczących oceny bezpieczeństwa zakupów internetowych. Jednym z niepokojących wniosków było stwierdzenie, że głównym powodem niekorzystania z internetowych zakupów jest brak możliwości zidentyfikowania wiarygodności sprzedawcy. Celem artykułu jest zarysowanie możliwości rozwoju oraz wzrostu konkurencyjności sektora MSP poprzez wykorzystanie podpisu elektronicznego przy wymianie danych. Rozpatrzono również zalety oraz wady tego narzędzia gospodarki elektronicznej oraz przybliżono szanse i zagrożenia wynikające ze stosowania e-podpisu przez przedsiębiorstwa z sektora MSP na rynku e-biznesu. W ciągu ostatnich lat gospodarka elektroniczna w Polsce odnotowuje ciągły rozwój. Nie dziwi więc fakt, że przedsiębiorstwa z sektora MSP wykazują dynamiczny wzrost wykorzystania e-biznesu w swojej działalności gospodarczej. Raporty donoszą, iż wśród polskiego społeczeństwa wzrasta zaufanie do wykorzystywania internetu w życiu gospodarczym. Coraz większa liczba transakcji zrealizowanych drogą elektroniczną uwypukla zarówno szanse rozwojowe dla sektora MSP, jak i wynikające z tego powodu zagrożenia.

Internet

W sektorze małych i średnich przedsiębiorstw internet pełni następujące funkcje1:

- informacyjną - skupia się na świadczeniu usług WWW, co umożliwia szybki i przejrzysty dostęp do dokumentów i informacji z całego świata,

- komunikacyjną - w firmach z sektora MSP skupia się głównie na obsłudze poczty elektronicznej,

- marketingową - polega na wykorzystaniu poczty elektronicznej i stron WWW do prezentacji ofert i informacji o przedsiębiorstwie oraz jego produktów lub usług,

- wspomagającą zarządzanie - sprowadza się do wynajmu oprogramowania i dodatkowych usług, takich jak archiwizacja danych czy zdalny dostęp do bazy danych,

- wymiany handlowej - polega na wykorzystaniu serwisów będących platformami B2B, co minimalizuje koszty wymiany handlowej.

- zapewnienie dostępu do informacji,

- umiejętność wyszukiwania i selekcji informacji,

- umiejętność wykorzystania informacji dla potrzeb zarządzania firmą.

- 90 proc. małych i średnich firm zaopatruje się przez sieć,

- dla jednej czwartej mikroprzedsiębiorstw internet jest głównym kanałem zbytu,

- 8 proc. transakcji MSP w sieci przekracza 200 tys. złotych,

- ponad 50 proc. przedsiębiorców komunikuje się ze swoimi klientami nie tylko przez e-mail, ale także wykorzystując program Skype i czat,

- 40 proc. firm handlujących w sieci korzysta z aukcji internetowych.

|

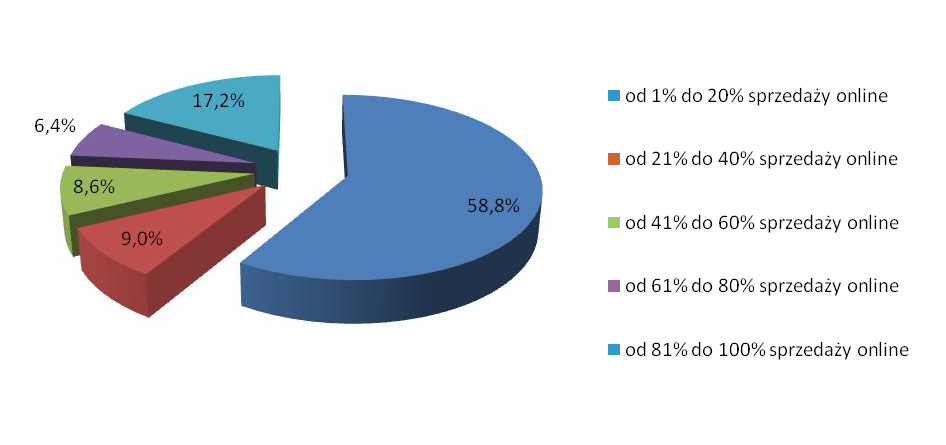

Z rysunku 1. należy wnioskować, że sprzedaż internetowa w niecałych 70 proc. małych i średnich przedsiębiorstw nie przekracza 40 proc. udziału w całkowitej sprzedaży. Przeciwległy biegun, w którym internetowa sprzedaż stanowi co najmniej 81 proc. sprzedaży całkowitej, jest reprezentowany przez 17 proc. przedsiębiorstw tego z sektora. Takie wyniki przedstawiają faktyczny obraz wykorzystania internetu do sprzedaży własnych produktów bądź usług przez małe i średnie przedsiębiorstwa w 2007 roku. Przyczyną takiej sytuacji może być brak zaufania klientów do jakości produktów bądź usług nabywanych przez internet.

Bezpieczeństwo transakcji internetowych

Autorzy artykułu przeprowadzili badania w styczniu 2009 roku na grupie studentów Wyższej Szkoły Logistyki w Poznaniu. W badaniach wzięło udział 156 osób w przedziale wiekowym 16 – 55 lat. Każdy z badanych został poinformowany, o tym że pytania dotyczące zakupów internetowych odnoszą się do przedsiębiorstw tylko z sektora MSP5. Badania miały postać ankiety i dotyczyły oceny bezpieczeństwa zakupów internetowych - ich celem było określenie stopnia tego bezpieczeństwa oraz powodów rezygnacji z zakupów elektronicznych, z punktu widzenia klienta. Wyniki badań nie wykazały żadnych zależności, ani odnoszących się do wieku osoby badanej, ani do jej płci. Tabela 1. przedstawia rozkład procentowy wieku i płci osób badanych.

| Odpowiedzi | Procent wskazań | |

| Wiek | 16-25 lat | 86,54 |

| 26-35 lat | 10,26 | |

| 36-45 lat | 1,28 | |

| 46-55 lat | 1,92 | |

| powyżej 55 lat | 0,00 | |

| Płeć | Kobieta | 29,49 |

| Mężczyzna | 70,51 |

Źródło: obliczenia własne na podstawie badań ankietowych

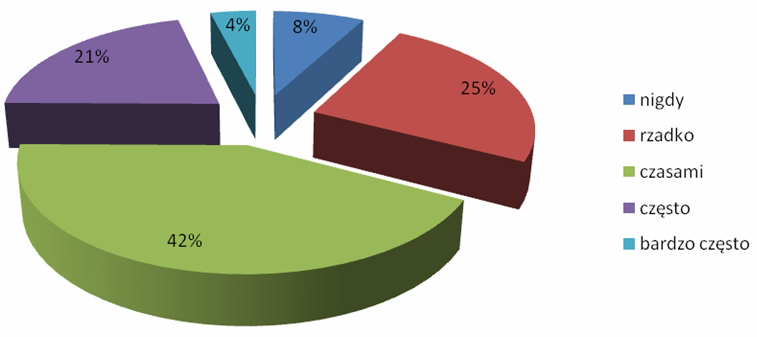

Należy jednak zwrócić uwagę, że 33 proc. badanych stwierdziło, że nigdy nie korzysta z zakupów internetowych lub robi to rzadko. Często lub bardzo często korzysta z tej formy zakupów co czwarty badany. Szczegółowy rozkład procentowy odpowiedzi został przedstawiony na rysunku 2.

|

Jedynie 21 proc. badanych przyznało, że zostali oszukani podczas zakupów internetowych - polegało to głównie na otrzymaniu towaru o gorszej jakości (41,18 proc.), lub nieotrzymaniu go w ogóle (38,24 proc.). Kwestia odzyskania utraconych pieniędzy nie jest jednak klarowna. Ponad połowa badanych twierdzi, że nie dostała z powrotem utraconych pieniędzy, jednak nie można traktować tego podziału jako reguły. W tabeli 2. przedstawiono rozkład procentowy poszczególnych odpowiedzi.

| Odpowiedzi | Procent wskazań |

| Czy zostałeś oszukany podczas zakupów przez internet? | |

| Tak | 20,83 |

| Nie | 79,17 |

| Na czym polegało oszustwo internetowe, które Cię spotkało? | |

| Przesłany towar/usługa był gorszej jakości, niż deklarował to opis | 41,18 |

| Przesłany towar/usługa był wybrakowany | 14,71 |

| Przesłany produkt nie miał polskiej gwarancji | 2,94 |

| Przesłany produkt był zepsuty | 2,94 |

| Nie otrzymałem przesyłki z zamówionym towarem/usługą | 38,24 |

| Czy udało się odzyskać stracone pieniądze od oszusta internetowego? | |

| Tak, i to bardzo szybko | 26,67 |

| Tak, ale po wielotygodniowych sporach | 16,67 |

| Nie | 56,67 |

Źródło: obliczenia własne na podstawie badań ankietowych

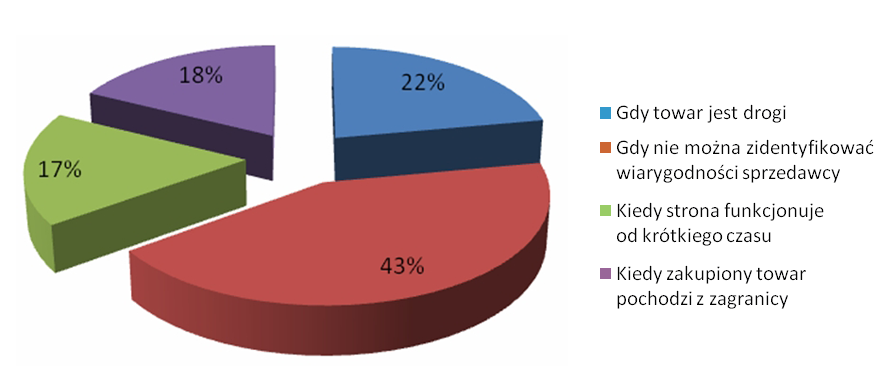

W rzeczywistości jednak pokutuje przekonanie, że zakupy internetowe nie są bezpieczne, a sprzedawca internetowy - w szczególności mikroprzedsiębiorca - jest często utożsamiany z oszustem. Powodów może być kilka - jednym z nich jest fakt, że kupujący nie ma fizycznego kontaktu ze sprzedawcą i oferowanym przez niego towarem. Potwierdzają to wyniki odnoszące się do powodów rezygnacji z zakupu towaru bądź usługi przez internet.

|

Zgodnie z wynikami przedstawionymi na rysunku 3. głównym powodem niekorzystania z internetowych zakupów jest brak możliwości zidentyfikowania wiarygodności sprzedawcy, a co za tym idzie - bezpieczeństwa przesyłania danych na drodze klient - sprzedawca. W związku z tym można by zadać pytanie jak poprawić wizerunek przedsiębiorstw z sektora MSP w zakupach przez internet? Jest wiele narzędzi, które służą poprawie bezpieczeństwa elektronicznej wymiany informacji. W celu przyspieszenia przepływu informacji oraz dokumentacji między kontrahentami, a także poprawy jego bezpieczeństwa, wiele firm decyduje się na korzystanie z podpisu elektronicznego.

E-podpis

Jako podpis elektroniczny (e-podpis) należy rozumieć zbiór technik, które mają na celu weryfikację autentyczności dokumentu oraz osoby, która dany dokument podpisała. Posługiwanie się dokumentami z podpisem elektronicznym przyspiesza przepływ informacji, wspomaga działania cywilno-prawne, a także zmniejsza koszty działalności gospodarczej przedsiębiorstwa. Obecnie w ofercie większości producentów systemów informatycznych zarządzania znajduje się możliwość korzystania z podpisu elektronicznego.

Do złożenia podpisu elektronicznego na dokumencie, niezbędny jest zestaw, składający się z:

- karty kryptograficznej,

- certyfikatu kwalifikowanego,

- czytnika kart kryptograficznych,

- oprogramowania służącego do składania podpisu elektronicznego6.

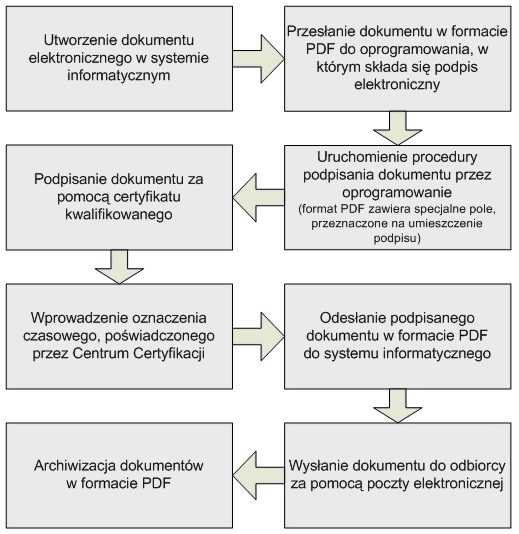

- e-fakturę można wystawić po otrzymaniu uprzedniej zgody odbiorcy na taką jej postać. Potwierdzenie zgody powinno mieć w formę pisemną bądź elektroniczną;

- należy zagwarantować autentyczność pochodzenia dokumentu poprzez zabezpieczenie podpisem elektronicznym za pomocą ważnego kwalifikowanego certyfikatu;

- należy opatrzyć e-fakturę znacznikiem czasowym, który jest autoryzowany przez Centrum Certyfikacji;

- e-faktury powinny być archiwizowane w formacie, w którym zostały przesłane, w taki sposób, aby gwarantowały autentyczność ich pochodzenia oraz integralność treści w trakcie całego okresu przechowywania. Archiwizacja dokumentacji musi umożliwiać udostępnienie dokumentów organowi podatkowemu lub kontroli skarbowej w każdym momencie.

Źródło: opracowanie własne

Aby przeglądać dokumenty elektroniczne, zapisane w formacie PDF, wystarczy skorzystać ze standardowej przeglądarki Adobe Acrobat Reader. Natomiast, żeby sprawdzić autentyczność podpisu elektronicznego, niezbędny jest dostęp do internetu, ponieważ ważność i wiarygodność certyfikatu jest sprawdzana w Centrum Certyfikacji.

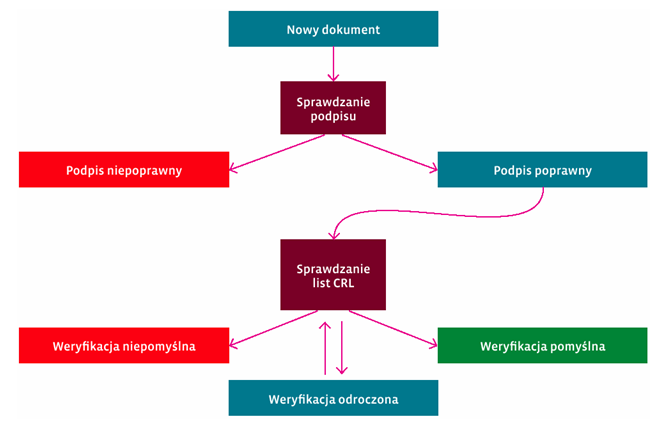

Schemat weryfikacji autentyczności podpisu elektronicznego (rysunek 5) dla każdego dokumentu dostarczonego do systemu polega na każdorazowym stosowaniu w sposób kaskadowy dwóch operacji: sprawdzenia podpisu oraz (po jego pomyślnym wyniku) sprawdzenia list CRL9. Pomyślne wykonanie testów zawartych w tych dwóch operacjach gwarantuje wiarygodność podpisów elektronicznych złożonych na dokumentach.

Sprawdzenie podpisu, ujęte na schemacie (rysunek 5) ma na celu:

- matematyczne sprawdzenie poprawności podpisu,

- oraz sprawdzenie czy certyfikat został wykorzystany w przedziale jego okresu ważności.

|

Obowiązek stosowania podpisu elektronicznego został już wprowadzony w Zakładzie Ubezpieczeń Społecznych. Ustawa z dnia 17 lutego 2005 r. DzU 2005 nr 64 poz. 565 o informatyzacji działalności podmiotów realizujących zadania publiczne nakłada obowiązek podpisywanie dokumentów bezpiecznym podpisem elektronicznym. Należy podkreślić, że od 21 lipca 2008 r. dokumenty, które nie są opatrzone takim podpisem, nie będą przyjmowane przez ZUS10. Osoby fizyczne, które dotychczas korzystały z certyfikatów niekwalifikowanych, a których termin ważności jeszcze nie minął, mogą poczekać do momentu zakończenia terminu ważności tego certyfikatu i dopiero wówczas zacząć stosować certyfikat kwalifikowany.

Przykładem przedsiębiorstwa z sektora MSP, które wprowadziło podpis elektroniczny, jest firma NEO-PC.PL z Kościana. Przedsiębiorstwo to zakupiło podpis elektroniczny w momencie, gdy wprowadzono obowiązek podpisu deklaracji do ZUS-u drogą elektroniczną przez przedsiębiorstwa zatrudniające powyżej 5 pracowników11, za pomocą programu Płatnik. Oprócz tego firma korzysta z podpisu elektronicznego przy wystawianiu faktur sprzedażowych, zakupuje towar i dokonuje jego sprzedaży za pomocą strony WWW. Od kiedy przedsiębiorstwo wprowadziło podpis elektroniczny, zauważono poprawę zaufania w relacji klient-dostawca.

Istotnym tematem, który należy poruszyć przy omawianiu zasady działania e-podpisu, jest idea PKI (Infrastruktura Klucza Publicznego) - oparta na cyfrowych certyfikatach potwierdzających związek między konkretnymi uczestnikami transakcji a kluczami kryptograficznymi, stosowanymi podczas realizowania bezpiecznych transakcji. Certyfikat cyfrowy jest wydawany przez Urząd Certyfikacji (Certification Authority, CA), który w momencie wydania dokumentu potwierdza podpisem cyfrowym związek pomiędzy użytkownikiem a kluczem, którego używa12. Certyfikaty zawsze wystawiane są na pewien okres (np. jeden rok). Przewidziano więc następujące sytuacje związane z zarządzaniem certyfikatami:

- rejestracja nowych użytkowników,

- generowanie certyfikatów,

- odnawianie certyfikatów,

- dystrybucja certyfikatów,

- unieważnianie certyfikatów.

- Urzędów Rejestracji (Registration Authority, RA), zajmujących się weryfikacją danych użytkownika, a następnie jego rejestracją,

- repozytoriów kluczy, certyfikatów i list unieważnionych certyfikatów (typowe implementacje repozytoriów oparte są o usługę katalogową LDAP),

- Urzędów Certyfikacji (Certification Authority, CA), wydających certyfikaty cyfrowe13.

Token z kolei jest rozwiązaniem, które bazuje w części sprzętowej na tokenach USB, polegających na łączeniu cech karty mikroprocesorowej kryptograficznej i czytnika kart w jedno urządzenie. Tokeny zapewniają:

- wysokie bezpieczeństwo i funkcjonalność - mogą służyć do przechowywania kluczy, bezpiecznego dostępu do aplikacji/stron internetowych, wykonywania podpisu elektronicznego,

- wysoką trwałość, łatwość użytkowania i przenoszenia tokenów - są idealne dla użytkowników mobilnych, korzystających z komputerów przenośnych lub kilku stacji roboczych14.

- jest uznawany na mocy prawa polskiego i dyrektywy Unii Europejskiej, co pozwala na powszechne jego użycie,

- jest związany z osobą fizyczną - tak jak podpis odręczny,

- jest silnie zabezpieczony przed kradzieżą - dane służące do jego składania są umieszczane na karcie, skąd nie ma możliwości ich pozyskania,

- aby otrzymać certyfikat kwalifikowany, trzeba potwierdzić swoją tożsamość,

- jeden certyfikat może być wykorzystywany do wielu czynności prawnych:

- występowania jako osoba fizyczna przed urzędami;

- występowania w imieniu osoby prawnej w urzędach;

- składania deklaracji podatkowych i ZUS;

- realizacji umów i niezaprzeczalności transakcji między partnerami biznesowymi.

Podsumowanie

Rynek e-biznesu jest bardzo wymagający i cechuje się dużą konkurencyjnością, niezależnie od branży. Dla wielu przedsiębiorców z sektora MSP, planujących poszerzenie swojej działalności gospodarczej o transakcje internetowe, najtrudniejszą barierą wejścia na rynek e-biznesu są wysokie koszty początkowe17. Przeprowadzone przez autorów badania, dotyczące bezpieczeństwa transakcji internetowych, nie nastrajają zbyt optymistycznie. Jednak wprowadzenie i stosowanie w działalności gospodarczej przedsiębiorstwa certyfikowanego elektronicznego podpisu powinno spowodować zmniejszenie nieufności przedsiębiorców do przesyłania dokumentacji drogą elektroniczną. Na rynku dostępne są oferty oprogramowania e-podpisu, skierowane do sektora MSP, które są atrakcyjne pod względem kosztowym oraz łatwości obsługi. Przykładem produktu adresowanego do sektora MSP jest EasySign firmy SAP oraz znacznie tańsza oferta oprogramowania firmy Varico.

Ciekawą propozycją jest również oferta firmy Polkomtel S.A., która udostępniła swoim abonentom składanie podpisu elektronicznego za pomocą telefonów komórkowych. Usługa kierowana jest do klientów instytucjonalnych i firm. Mobilny ePodpis wykorzystuje do uwierzytelnienia kartę SIM i telefon komórkowy. Jest to tańsza i prostsza alternatywa dla dotychczas oferowanych rozwiązań, opartych o karty mikroprocesorowe. Dane do podpisu są prezentowane na ekranie komputera, a podpisywane za pomocą karty SIM telefonu komórkowego. Uwierzytelnienie odbywa się dzięki specjalnemu modułowi zamieszczonemu na karcie SIM. Podczas podpisania umowy pracownik firmy Polkomtel S.A. sprawdza tożsamość użytkownika, wydając mu certyfikat kwalifikowany. Od tej pory użytkownik jest rozpoznawalny przez wszystkich uczestników systemu (banki, serwisy aukcyjne, systemy płatnicze), bez potrzeby jego powtórnej identyfikacji. Takie zastosowanie certyfikatu kwalifikowanego z systemu Mobilnego Podpisu Elektronicznego zapewnia najwyższy poziom bezpieczeństwa prawnego i technologicznego.

Szansą na poprawę elektronicznej współpracy biznesowej między przedsiębiorcami powinna być Ustawa o informatyzacji (DzU 05.64.565) z 17 lutego 2005 r., która wspomaga rozwój certyfikowanego e-podpisu oraz e-faktury jako narzędzi gwarantujących bezpieczeństwo przepływu informacji drogą elektroniczną. Kolejną szansą na poprawę wiarygodności sprzedawcy internetowego w oczach potencjalnych klientów jest uwiarygodnienie swojej rzetelności certyfikatem. Do certyfikacji przystępuje coraz więcej przedsiębiorstw, którym zależy, aby potwierdzić wiarygodność i bezpieczeństwo elektronicznej wymiany danych podczas transakcji sieciowych18. Przyznanie certyfikatu przez odpowiednią jednostkę certyfikującą staje się ważnym czynnikiem podnoszącym konkurencyjność, szczególnie małych i średnich przedsiębiorstw, na tle bardzo "rozdrobnionego" rynku e-biznesowego.

Bibliografia

- M. Kraska (red.), Elektroniczna gospodarka w Polsce. Raport 2007, Biblioteka Logistyka, Poznań 2008.

- T. Łuczka (red.), Małe i Średnie przedsiębiorstwa - szkice o współczesnej przedsiębiorczości, Wydawnictwo Politechniki Poznańskiej, Poznań 2007, wyd. 2.

- E. Matuszewska, Zakup tylko jednego e-podpisu to ryzyko dla firm, "Gazeta Prawna", 19.09.2008.

- Mikrofirma 2008 - Uwarunkowania rynkowe rozwoju mikro i małych przedsiębiorstw, "Ekonomika i Organizacja Przedsiębiorstwa" 2008, nr specjalny.

- P. Stępniewski, Pomysł na e-biznes - oglądaj świat z góry, "Gazeta MSP" 2008, nr 12(80).

- M. Tabor, e-Podpis na 100%, "Computerworld", 13.05.2008.

Netografia

- Banking, insurance & capital markets. Zabezpiecz swoją infrastrukturę IT i wykorzystaj potencjał drzemiący w technologii PKI, Comarch, http://www.comarch.pl/r/res/fin/documents/folders/PL/Comarch_PKI_PL.pdf.

- E-handel w polskich małych i średnich przedsiębiorstwach - wyniki badań, http://webankieta.pl/ handel_elektroniczny_w_msp.

- Euro-Label, www.euro-label.com.

- A. Grzybowska, T. Wojciechowski, EasySign - łatwiejszy e-podpis w SAP, www.bcc.com.pl/akademia.

- Infor, http://www.podpis.infor.pl.

- Signet, http://www.signet.pl/pomoc/pki.html.

- Synetrix, http://www.synetrix.pl/docs/sxPEobowiazek.pdf.

- Varico, http://www.varico.com/.

IZABELA MALANOWSKA

IZABELA MALANOWSKA

ADAM KOLIŃSKI

ADAM KOLIŃSKI