E-mentor nr 5 (12) / 2005

Spis treści artykułu

- Wprowadzenie

- Definicja phishingu

- Phishing Wi-Fi

- Google phishing

- Źródła phishingu

- Rozwój phishingu

- Straty wynikające z phishingu

- Obrona przed phishingiem

- Podsumowanie

- Bibliografia

- Netografia

Informacje o autorze

Przypisy

1 Anti-Phishing Working Group to grupa, której członkami są: MasterCard, Visa, Symantec, Microsoft, RSA Security. Celem grupy jest dzielenie się informacjami, rozwiązaniami technicznymi i współpraca z organami ścigania w walce z phishingiem.

2 R. Janus, M. Delio, Niebezpieczne wędkowanie, "PC World Komputer", 1 kwietnia 2005 r.

3 J. Muszyński, Phishing - sezon połowów w pełni, NetWorld, www.idg.pl

4 L. Mullins, Phishing On the Rise, and Getting Costlier, "American Banker" 2005, tom 170, nr 210, s. 4.

5 L. Hatlestad, New Network threats on the rise, "VARBusiness" 2005, tom 21, nr 23, s. 46.

6 K. Jepson, 17 Arrested In Tuscon In Online Phishing Scheme, "The Credit Union Journal" 2004, 14 listopada, s. 20.

7 A. Holloway, Go phish, "Canadian Business" 2005, tom 78, nr 19.

8 Phishing in the Real World, "Community Banker" 2005, tom 14, nr 10, s. 112.

9 W.D. Folsom, M.D. Guillory, R.D. Boulware, Gone Phishing, "Business & Economic Review" 2005, tom 52, nr 1, s. 29-31.

10 www.antiphishing.org

11 J. Adams, Nation is watching California phishing law, "US Banker" 2005, tom 115, nr 11, s. 15.

12 B. Goodwin, One-time password technology to beef up chip and Pin card security, "Computer Weekly" 2005, 18 października, s. 5.

Phishing zagrożeniem dla e-biznesu

Artur Banach

Wprowadzenie

Bezpieczeństwo płatności przez internet jest ważnym elementem rozwoju e-biznesu. Niestety, tak jak w codziennym życiu można otrzymać fałszywe banknoty, tak i w świecie wirtualnym można podać dane dotyczące karty kredytowej osobie, która będzie chciała wykorzystać je do własnych celów. Najnowszym sposobem utraty powyższych danych jest "phishing", co w języku polskim oznacza "wędkowanie". Oszustwo, z powodu rozmiaru potencjalnego zagrożenia, może być przyczyną wolniejszego rozwoju e-biznesu.

Instytucje emitujące karty kredytowe i płatnicze starają się zmniejszać ryzyko przestępstw wykonywanych za ich użyciem. Monitorowane są nietypowe transakcje i w przypadku odnotowania ich dużej liczby podejmowane są kroki prowadzące nawet do ich zablokowania. Kilka lat temu do zakupów w internecie wystarczał numer karty i jej data ważności. Takie informacje były często dostępne na paragonie przy dokonywaniu codziennych zakupów obok numeru transakcji, adresu sklepu, daty zakupu i zapłaconej kwoty. Mogło to być wykorzystane przez osoby niepowołane.

Dziś do dokonania zakupów w internecie oprócz numeru karty i daty ważności potrzebny jest umieszczony na odwrocie karty trzycyfrowy kod CVV/CVC (card verification value, card validation code). Posiadając takie informacje można dokonywać bez przeszkód transakcji w sieci. Chęć do posiadania poufnych informacji jest tak duża, że na przykład w 2004 roku przestępcy skradli dane kilkudziesięciu najbogatszych klientów Banku Pekao posiadających złote karty MasterCard, a następnie zaczęli ich używać przeprowadzając transakcje w internecie. Przestępcy stosują także bardziej wyrafinowane metody w celu uzyskania poufnych informacji. Jedną z nich, coraz bardziej powszechną, jest phishing.

Definicja phishingu

Termin phishing powstał w połowie lat 90. w środowisku hakerów, którzy próbowali wykraść hasła do kont w serwisie AOL. Podszywając się pod pracowników tej firmy, wysyłali wiadomości e-mail z prośbą o podanie hasła w celu rzekomej weryfikacji konta. Niekiedy phishing tłumaczy się jako password harvesting fishing (łowienie haseł). Inni twierdzą, że nazwa phishing pochodzi od nazwiska Briana Phisha, który jako jeden z pierwszych stosował socjotechnikę do wykradania numerów kart kredytowych.

Phisher, czyli osoba zajmująca się tym procederem, wykorzystuje wiadomości pocztowe wysyłane w dużych ilościach, podobnie jak spam. W liście próbuje nakłonić ofiarę do odwiedzenia spreparowanej strony internetowej, do złudzenia przypominającej, na przykład, prawdziwą witrynę banku. Może podszywać się pod godnego zaufania pracownika banku czy administratora portalu. Ostrzega przykładowo o możliwości zablokowania konta w przypadku niewystąpienia odwiedzin na firmowej stronie internetowej (podrobionej przez phishera) i niewprowadzenia, rzekomo w celu potwierdzenia, osobistych danych. Większość użytkowników internetu nie zdradza w takim przypadku swoich danych, jednak z danych przedstawionych przez Anti-Phishing Working Group1 wynika, że prawie 5 procent odpowiada na apel phishera, co stanowi kilkakrotnie więcej niż odsetek osób odpowiadających na zwykły spam2.

Metody stosowane w phishingu stają się bardzo zaawansowane. Hakerzy ukierunkowują swoje ataki na konkretne osoby. Używając narzędzi podobnych do programów spyware i rejestratorów klawiatury mogą uzyskać z przechwyconych danych informację, z jakiego banku internetowego korzysta dany użytkownik, i przygotować specjalnie profilowaną pod niego stronę internetową bądź fałszywy e-mail.

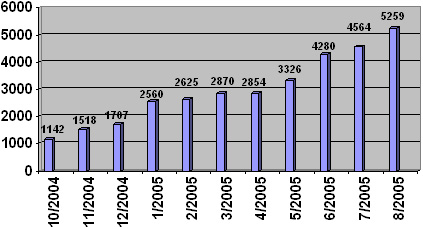

Według Anti-Phishing Working Group można zaobserwować znaczący wzrost stron internetowych będących ośrodkami phishingu. W styczniu 2004 roku odnotowano ich 198, w październiku 2004 r. już 1144, a w sierpniu 2005 liczba ta wzrosła do 5259. Szczegółowe dane na ten temat za okres październik 2004 - sierpień 2005 przedstawia rysunek 1.

Źródło: www.antiphishing.org

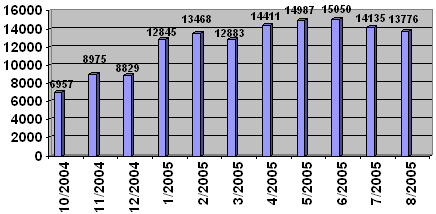

Liczbę unikatowych wiadomości pocztowych zawierających próbę phishingu za okres od października 2004 do sierpnia 2005 przedstawia rysunek 2.

Źródło: www.antiphishing.org

Przestępcy używają poczty elektronicznej do kierowania użytkowników internetu na fałszywe strony internetowe, wyglądające jak witryny legalnych ośrodków e-commerce, banków czy aukcji online. Haker, mający kontrolę nad taką stroną, może używać jej do kradzieży informacji, takich jak szczegółowe dane o kontach i hasłach użytkownika.

Phishing Wi-Fi

Przestępcy odkrywają także nowe możliwości związane z technikami bezprzewodowymi. Użytkownicy komputerów korzystający z bezprzewodowych punktów dostępu do internetu (hot spot, np. w centrach handlowych, portach lotniczych czy innych miejscach publicznych) muszą liczyć się ze specjalnym wariantem phishingu, który polega na kradzieży danych personalnych poprzez fałszywe strony, wyglądające jak strony legalnych dostawców hot spotów. W wariancie phishingu Wi-Fi o nazwie Evil Twin, który zaobserwowano w internecie w styczniu 2005 roku, znanym także jako "phishing AP" (Access Point), atakujący przedstawia się jako legalny hot spot i podstępem zachęca ofiarę do podłączenia się z laptopem lub innym urządzeniem podręcznym. Z chwilą połączenia atakujący może skłonić użytkownika do ujawnienia informacji poufnych.

Użytkownicy technik bezprzewodowych mogą podejmować kroki zapobiegawcze w celu uchronienia się przed phishingiem Wi-Fi. Przy dostępie do swojego konta w punkcie hot spot użytkownik powinien sprawdzać, czy w prawym dolnym rogu okna przeglądarki widnieje klucz SSL. Szczególna ostrożność potrzebna jest w punktach dostępowych w miejscach publicznych, takich jak hotele czy porty lotnicze. W takich miejscach wskazane jest jedynie przeglądanie stron WWW, bez przeprowadzania transakcji finansowych, w których wymaga się podawania identyfikatorów i haseł. W przypadku korzystania z bezprzewodowego dostępu do internetu, należy używać tylko zabezpieczonych aplikacji poczty elektronicznej czy komunikatora3.

Google phishing

Internetowi przestępcy wykorzystują także wyszukiwarki internetowe do zdobywania danych osobowych. Za pośrednictwem, takich serwisów jak Google można w łatwy sposób uzyskać dane osobowe wielu osób. Posiadając imię, nazwisko, adres, numer telefonu i datę urodzenia, można przyjąć nową tożsamość i dokonywać przestępstw w sieci. Wiele osób umieszcza na stronach internetowych własne życiorysy ze wszystkimi danymi kontaktowymi. Mogą one posłużyć na przykład do zakładania na cudze nazwiska kont w domach aukcyjnych. Przynoszą one przestępcom zyski, gdyż otrzymują pieniądze za sprzedany towar, którego nie wysyłają kupującemu. Nabywca dochodząc swoich praw trafia do rzeczywistego właściciela danych osobowych, ale nie jest on osobą, która wyłudza pieniądze. Aukcje internetowe są jednym z miejsc, gdzie oszuści dokonują nadużyć z wykorzystaniem skradzionych danych.

Wyszukiwarki internetowe to także miejsce, gdzie phisher używa narzędzi wyszukujących do kierowania ruchu do nielegalnych ośrodków w sieci. Osoba posiadająca środki finansowe na przykład w PKO Banku Polskim, chcąca sprawdzić saldo swojego konta, a nie pamiętająca adresu strony internetowej banku, może skierować się do wyszukiwarki w celu jej odnalezienia. Oryginalną stroną banku jest www.pkobankpolski.pl. Bank nie jest natomiast właścicielem adresu internetowego www.bankpolski.pl, który jest domeną prywatną zarejestrowaną w Polsce, ani www.bankpolski.com, która zarejestrowana jest prawdopodobnie przez jedną z firm, w Singapurze. Gdyby stały się one własnością przestępców i adresy te zostałyby zindeksowane, wyszukiwarki mogłyby kierować nieświadomych klientów banku na stronę będącą własnością osób chcących to wykorzystać dla własnych korzyści. W celu uniknięcia takiej możliwości wskazane jest zarejestrowanie wszystkich możliwych przybliżeń nazw własnej domeny, aby nie można było ich użyć jako domeny fałszywej. W szczególności dotyczy to instytucji finansowych, które w największym stopniu są narażone na ataki phisherów.

Źródła phishingu

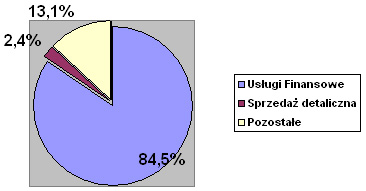

Raport na temat trendów w działaniach phishingu, przygotowany w sierpniu 2005 roku przez Anti-Phishing Working Group, przedstawia stopień wykorzystania sektorów gospodarki na te działania. Jednoznacznie wynika z niego, że najbardziej narażony jest sektor usług finansowych. Szczegółowe dane na ten temat przedstawia rysunek 3.

Źródło: www.antiphishing.org

Prowadzone są również badania pokazujące, z których krajów najczęściej prowadzone są próby phishingu. Od lat przodują w tej dziedzinie Stany Zjednoczone. W sierpniu 2005 roku na ich terenie istniało 27,9% stron służących do phishingu. Na drugim i trzecim miejscu znalazły się odpowiednio Chiny (12,15%) i Korea Południowa (9,6%). W dalszej kolejności Francja (4,07%), Japonia (3,65%), Niemcy (3,23%), Australia (3,05%), Rosja (2,4%), Kanada (2,21%) i Szwecja (2,04%). Powyższe dane ilustruje rysunek 4.

Źródło: www.antiphishing.org

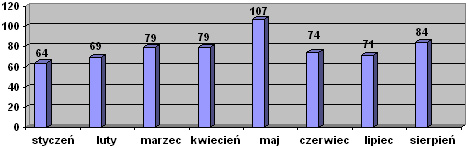

Phishing jest według niektórych specjalistów atakiem nie na konsumenta, ale na markę, pod którą podszywa się przestępca. Phisher, wykorzystując znajomość i zaufanie do marki, wysyła list podszywając się pod znaną instytucję, np. bank. W e-mailu może wykorzystywać jego logo i nawet taką samą czcionkę używaną w oficjalnych listach. Liczbę marek wykorzystanych do phishigu w okresie od stycznia do sierpnia 2005 roku przedstawia rysunek 5.

Źródło: www.antiphishing.org

Rozwój phishingu

Phishing staje się działaniem bardzo częstym i z tego powodu przynoszącym coraz więcej strat. W latach 2000-2003 większość banków w Stanach Zjednoczonych nie odnotowywała z powodu phishingu znaczących problemów. Stał się on poważnym zagrożeniem od czwartego kwartału 2003 roku. W okresie pięcioletnim, który zakończył się 30 czerwca 2005 roku, amerykańskie banki sporządziły 3726 raportów o podejrzanych działaniach, identyfikując w nich phishing. Powyższa liczba znacząco wzrosła w latach 2003-2004, kiedy to sporządzono 70% powyższych raportów4.

Według Internet Security Threat Report przygotowanego przez Symantec za okres od 1 stycznia do 30 czerwca 2005 roku, przestępcy internetowi coraz częściej używają ukrytych, złośliwych programów do kradzieży poufnych informacji. Wydaje się także, że częściej atakowane są wybrane, mniejsze grupy użytkowników. Hakerzy zmieniają w ten sposób swoje działanie z dużych kampanii spamowych związanych z wysyłaniem fałszywych e-maili na każdy posiadany adres. Według powyższego raportu liczba wiadomości poczty elektronicznych związanej z próbą phishingu wynosi 5,7 miliona dziennie5.

Przestępcy internetowi nie są jednak bezkarni. W Tuscon w stanie Arizona, USA rozpoczął się proces 17 osób, w większości poniżej 25 roku życia, związanych z międzynarodowym gangiem przestępczym wykorzystującym numery kart kredytowych skradzionych podczas działań phishingu. Oskarżeni otrzymywali je od osób spoza Stanów Zjednoczonych i wykorzystywali je do produkcji podrobionych kart bankowych, które służyły do pobierania gotówki z bankomatów. Przy zatrzymanych odnaleziono ponad 4500 nielegalnie zdobytych numerów kart debetowych i kredytowych wraz z numerami PIN, adresami właścicieli kart i innymi poufnymi informacjami. Stworzono fałszywe strony internetowe w celu uzyskania od nieświadomych klientów ich poufnych informacji. W procederze brały udział osoby z 19 krajów, między innymi Rosji, Litwy, Egiptu, Pakistanu, Wielkiej Brytanii, Kanady, Meksyku, Australii, Serbii i Czarnogóry6.

Straty wynikające z phishingu

Phishing powoduje straty nie tylko z powodu kradzieży środków finansowych dostępnych na kontach oszukanych osób. Phishing to także zwiększone koszty, jakie muszą ponieść przedsiębiorstwa w obawie przed jego skutkami. W wyniku przeprowadzonych w pierwszej połowie 2005 roku badań podzielono koszty naruszeń systemów ochrony w internecie. Są one spowodowane w 39% ze spadkiem produktywności pracowników, w 32% większymi wydatkami na fundusz płac dla personelu IT, w 18% wydatkami na nowe technologie i w 7% ze spadkiem obrotów firmy. Przeciętnie osoba, która odnotowała oszustwa z użyciem karty kredytowej w internecie, poniosła straty w kwocie 240 USD. W wyniku odnotowania kradzieży całej tożsamości, co jest najczęściej stosowane za pośrednictwem phishingu, przeciętna strata dla klienta wyniosła 907 USD7.

Według Tower Group w 2004 roku banki poniosły straty w wyniku phishingu na kwotę 89 mln USD. W tym samym czasie przestępstwa z użyciem kart kredytowych i debetowych kosztowały odpowiednio 1,8 mld USD i 990 mln USD, a z użyciem czeków 677 mln USD. Z danych wynika, że phishing nie jest jeszcze źródłem największych strat dla banków, ale jest już istotną pozycją8. Według Financial Insights prawie 6% klientów zmieniło swój bank, a około 18% zaprzestało zakupów w internecie z obawy, że ich poufne informacje zostaną skradzione. Oznacza to, że 12 milionów amerykańskich konsumentów wybrało inny bank, a 39 milionów zaprzestało dokonywać zakupów online9.

Obrona przed phishingiem

Anti-Phishing Working Group przedstawiła listę zaleceń, jakich należy przestrzegać w celu uniknięcia phishingu. Znajdują się wśród nich między innymi:

- Zwracanie szczególnej uwagi na e-maile, gdzie odbiorca proszony jest o podanie poufnych informacji, np. finansowych. Często zawarta jest prośba o podanie numeru karty kredytowej, hasła PIN itp. E-maile będące próbą phishingu w znacznej części nie są personalizowane, tzn. w nagłówku listu nie jest zaznaczone do kogo jest on kierowany, podczas gdy w oficjalnej korespondencji taki element zazwyczaj występuje. Zdarzają się przypadki, kiedy e-maile zawierają fałszywe wyciągi z konta, co ma na celu szybką reakcje adresata listu. Jeżeli e-mail nie zawiera podpisu elektronicznego, nie można mieć pewności, że jest autentyczny.

- Nieużywanie linków zawartych w liście elektronicznym, jeżeli istnieje podejrzenie, że e-mail nie jest autentyczny.

- Unikanie wypełniania formularzy w wiadomościach e-mailowych, gdzie wymagane jest podanie poufnych informacji osobowych.

- Regularne logowanie się do konta przez internet i sprawdzanie wszystkich dokonywanych operacji.

- Przekazywanie kopii e-maili będących próbą wyłudzenia poufnych informacji do organów zajmujących się ściganiem przestępstw .

Podsumowanie

W świecie komputerowym po etapie wirusów przychodzi czas na phishing. Kradzieże tożsamości są dla przestępców procederem bardzo dochodowych, nie dziwi więc znaczący wzrost tego typu działań. Stają się one także bardziej wyrafinowane i podstępne. Dla handlu elektronicznego kłopotem jest efekt psychologiczny, który powoduje, że osoby nie będąc ofiarą phishingu rezygnują z dokonywania transakcji w internecie w obawie przed utratą swoich danych. Instytucje wykorzystujące internet w swoich codziennych działaniach dostrzegają zagrożenie i podejmują środki zaradcze.

Niebezpieczeństwo dostrzegają również instytucje stanowiące prawo. W dniu 30 września 2005 roku Kalifornia stała się pierwszym stanem w USA, który przyjął prawo antyphishingowe. Uznało ono już samo gromadzenie osobistych i poufnych informacji finansowych poprzez strony internetowe i pocztę elektroniczną jako podlegające karze przestępstwo11. W ramach walki przeciwko phishingowi banki pracują nad nowym typem karty z chipem i hasłem PIN, która dla konsumentów będzie oznaczała bezpieczne logowanie się do konta przez internet i płatności online. Z kolei Visa i MasterCard opracowują nową kartę z algorytmem, który będzie generował jednokrotne hasło dla transakcji przy umieszczeniu danej karty w czytniku12. Wszystkie te pomysły są aktualnie w sferze badań, ale nawet po ich wprowadzeniu zawsze trzeba będzie mieć na uwadze, że przestępcy mogą złamać nawet najbardziej zaawansowane technicznie zabezpieczenia.

| Phishing wraz innymi formami wymuszeń i wyłudzeń z wykorzystaniem internetu zaliczane są do podstawowych form e-przestępczości. Według agencji Reuters światowe "dochody" z przestępstw internetowych w zeszłym roku przewyższyły wpływy z handlu narkotykami. Cyberprzestępczość staje się coraz większym i trudniejszym problemem globalnego społeczeństwa. Zachęcamy czytelników do dyskusji na temat zagrożeń ze strony kryminalnego wymiaru e-biznesu. (red.) |

Bibliografia

- J. Adams, Nation is watching California phishing law, "US Banker" 2005, tom 115, nr 11.

- W.D. Folsom, M.D. Guillory, R.D. Boulware, Gone Phishing, "Business & Economic Review" 2005, tom 52, nr 1.

- B. Goodwin, One-time password technology to beef up chip and Pin card security, "Computer Weekly" 2005, 18 października.

- L. Hatlestad, New Network threats on the rise, "VARBusiness" 2005, tom 21, nr 23.

- A. Holloway, Go phish, "Canadian Business" 2005, tom 78, nr 19.

- Phishing in the Real World, "Community Banker" 2005, tom 14, nr 10.

- R. Janus, M. Delio, Niebezpieczne wędkowanie, "PC World Komputer" 2005, 1 kwietnia.

- K. Jepson, 17 Arrested In Tuscon In Online Phishing Scheme, "The Credit Union Journal" 2004, 14 listopada.

- L. Mullins, Phishing On the Rise, and Getting Costlier, "American Banker" 2005, tom 170, nr 210.

- J. Muszyński, Phishing - sezon połowów w pełni, NetWorld, www.idg.pl

- Phishing in the Real World, "Community Banker" 2005, tom 14, nr 10.

Netografia

Artur Banach

Artur Banach